Backend/pfSense

pfSense CA 구성하기

PCloud

2024. 11. 24. 16:13

pfSense CA 구성하기

⛳ 목표 설정

VPN, DNS, HTTPS 등 다양한 보안 구성에 필요한 CAs를 구성합니다.

여기에서는 CAs, Server CA만 생성하는 방법을 작성 후 다음 포스팅에서 DNS, VPN 등을 구성하는 방법을 작성합니다.

📓 설명

⭐ Root CA 생성 (System/Certificate Manager/CAs Add)

VPN 구성 시 팀 별로 인증을 분리하고 싶다면 Root CA를 구성 후 하위 CA를 구성하면 됩니다.

그럴 필요가 없다면 Root CA로 모든 내용을 관리하면 됩니다.

입력 값

- Descriptive name

- Common Name(CN) 입력 / 단순 식별용이므로 원하는 형태로 입력하면 됨.

⭐ Intermediate CA 생성 (System/Certificate Manager/CAs Add)

Method 타입을 "Create an intermediate Certificate Authority" 로 설정

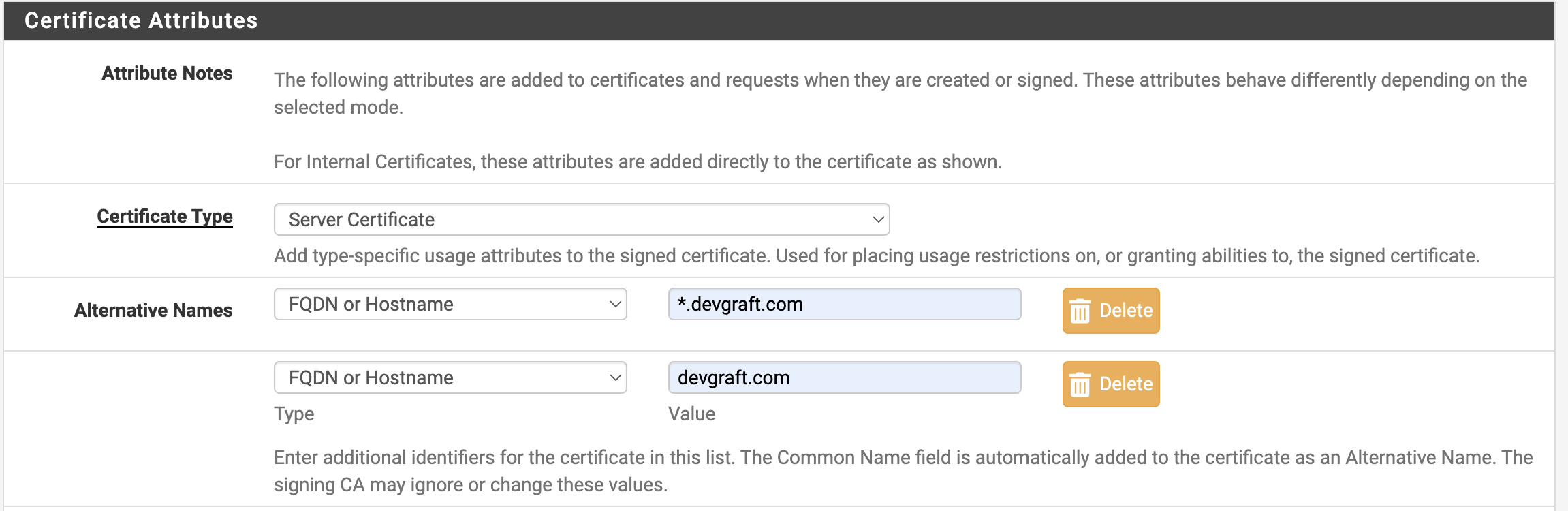

⭐ Server CA 생성 (System / Certificate Manager / Certificates >)

DNS, VPN, HTTPS 용도에 쓰일 CA 입니다.

하나로 다 처리하지 말고 역할 별로 분리하여 구성해 주세요.

CN, Alternative Names 모두 사용할 호스트, 도메인을 기입하여 작성하면 됩니다.

Alternative Names을 우선해서 인식해서 Alternative Names만 와일드카드를 적용해도 되지만, Alternative Names는 변경이 필요하면 Cert를 새로 만들어야 해서 CN에도 적용해 둡니다.

📚 정리

| 구분 | CAs(Certificate Authority) | Server Certificate | User Certificate |

| 역할 | 인증서를 발급하고 신뢰를 보증하는 인증 기관 | 서버의 신원을 증명하며 클라이언트와 안전한 통신을 보장 | 사용자의 신원을 증명하며 서버와의 안전한 통신 및 인증을 제공 |

| 발급 대상 | - Root CA - Intermediate CA |

- DNS - OpenVPN 서버 - 웹 서버 등 |

- VPN 클라이언트 - 특정 애플리케이션 사용자 |

| 서명 여부 | - Self-Signed - intermediate CA는 Root CA로 부터 인증. - intermediate CA는 Root CA 인증 후 intermediate CA 인증이 이루어지는데 매우 중요함. |

CA에 의해 서명 | CA에 의해 서명 |

| 목적 | - 인증서 발급 및 관리 - 신뢰 체계 구축 |

- 서버의 ID를 증명 - SSL/TLS를 통한 암호화 제공 |

- 사용자 ID를 증명 - 사용자 인증 및 암호화된 통신 제공 |

| Common Name(CN) | CN이 동작에 중요하진 않음 ex)root-ca |

호스트, 도메인 포함하여 작성 vpn.team-name.cert dns.team-name.cert |

CN이 동작에 중요하진 않음 |

| 폐기 가능 여부 | 자체 폐기는 불가능 하위 인증서를 폐기 가능 |

CA를 통해 폐기 가능 | CA를 통해 폐기 가능 |

| 주요 설정 위치(pfsense) | System > Certificate Manager > CAs | System > Certificate Manager > Certificates | System > Certificate Manager > Certificates |